Компания Intel была предупреждена об уязвимости Spoiler в ноябре 2018 года, но видимых усилий для её устранения не предприняла. Хуже всего, что Spoiler затрагивает все процессоры Intel Core, начиная с первого поколения и во всех операционных системах. Как и в случае Spectre и Meltdown, проблема лежит в реализации механизмов спекулятивного исполнения команд, ускоряющих работу ПО за счёт упреждающего исполнения команд. В процессорах AMD и ARM, кстати, атаку типа Spoiler исследователи не смогли реализовать. Сказалось различие архитектур в области управления операциями в оперативной памяти и в кеше.

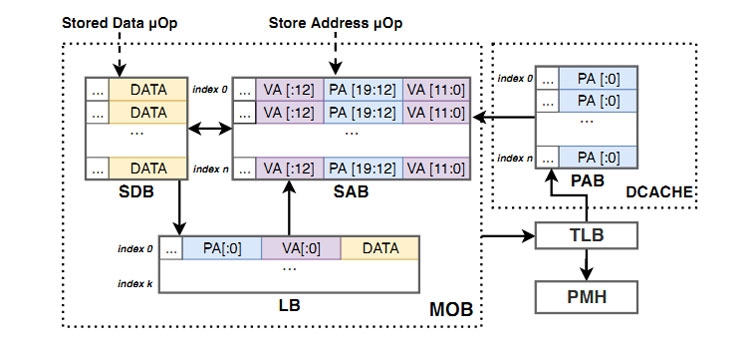

Уязвимость Spoiler эксплуатирует буфер изменения порядка обращения или, по-английски, MOB (Memory Order Buffer). «Основная причина для [появления] Spoiler кроется в уязвимой реализации спекулятивной адресации, задействованной в проприетарной подсистеме памяти [процессоров] Intel, что ведёт к прямым утечкам временнóй активности вследствие конфликта физических адресов». Используя конфликты адресов, злоумышленник может получить доступ к чувствительной информации в виде паролей и других данных в активных приложениях. Правда, для этого необходимо иметь доступ к системе хотя бы на уровне простого пользователя для установки зловредного ПО.

Также сообщается, что уязвимость Spoiler можно использовать во вкладке браузера с помощью кода JavaScript. Более того, Spoiler может многократно ускорять работу браузерного эксплоита. Кроме этого Spoiler может в 256 раз ускорять атаку с помощью эксплоита Rowhammer. Эта атака предполагает запись в разрешённые ячейки DRAM с воздействием электромагнитным полем на защищённые ячейки с целью перезаписи в них данных. Многогранный инструмент. Ждём, что на это ответит Intel. На момент написания новости компания не предоставила комментариев.

Также сообщается, что уязвимость Spoiler можно использовать во вкладке браузера с помощью кода JavaScript. Более того, Spoiler может многократно ускорять работу браузерного эксплоита. Кроме этого Spoiler может в 256 раз ускорять атаку с помощью эксплоита Rowhammer. Эта атака предполагает запись в разрешённые ячейки DRAM с воздействием электромагнитным полем на защищённые ячейки с целью перезаписи в них данных. Многогранный инструмент. Ждём, что на это ответит Intel. На момент написания новости компания не предоставила комментариев.Источник

Источник: imaxai.ru | CPU Эльбрус | Россия | Горшенин Максим